1月13日, “incaseformat”病毒因其破坏性以及集中爆发的特性引起了大量用户的恐慌。经火绒工程师确认,火绒默认设置即可防御并查杀该病毒,大家无需担心。我们针对用户关心的病毒防御、中毒后如何处理,病毒的详细情况三类相关问题总结如下,以便大家更客观的了解此次事件以及该病毒:

Q:如何防御该病毒?

A:火绒个人和企业用户无需升级,即可拦截和查杀此病毒。

(火绒的检测名称为:HEUR:Worm/Autorun.o)

用户在病毒没有删除用户文件前,可以使用火绒查杀功能处理此病毒,不会对用户文件有任何伤害。同时建议用户开启火绒【免疫防护】功能,可确保即使信任该病毒,火绒仍会对其进行拦截。位置:防护中心>系统防护>系统加固>智能防护>【启用系统免疫】

Q:已经中毒如何查杀?不知道怎么清空信任区怎么办?

A:1)个人用户:

将信任区清空后,全盘扫描查杀。并且排查可能带毒的可移动设备。

2)企业用户:

1.检查火绒中心、终端信任区是否有病毒被用户信任的情况,并清空信任区。

2.在火绒中心对所有终端下发全盘查杀,并且排查可能带毒的可移动设备。

3.查杀后最好通过火绒中心/终端日志检查此次查杀的结果,以免有某个终端存在漏杀的情况。

注意:如果不知道如何清空信任区,也无需担心,确保开启【免疫防护】,火绒即可在用户信任该病毒的情况下对其进行拦截。

Q:被删除的文件还能恢复吗?

A:因为病毒删除文件时没有对文件做覆写或破坏操作,恢复被删除文件的可能性很大,用户可以联系专业的数据恢复公司进行恢复。注意:在数据重要的情况下不要自行操作。

Q:如何检测自己电脑里是否有 incaseformat病毒?

A:可以使用如下手工或脚本方法检测:

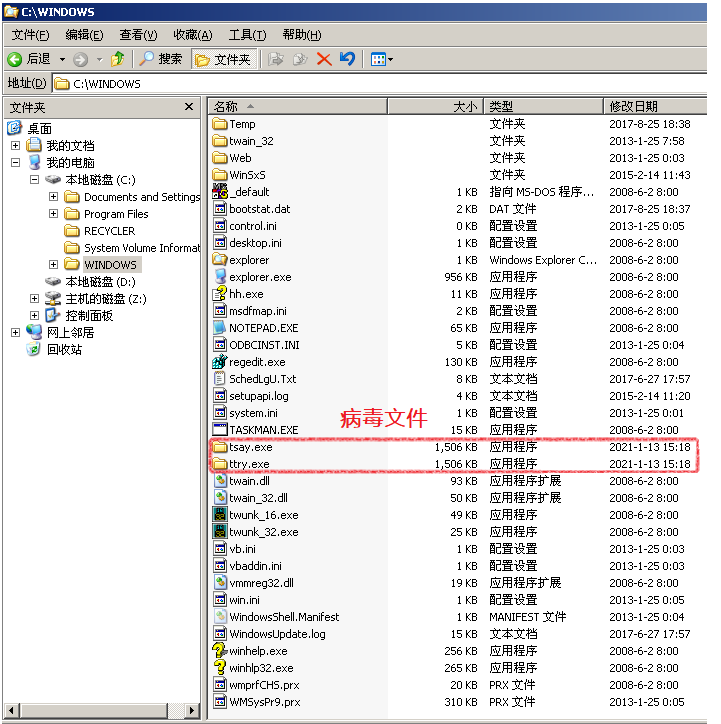

1) 手工检测方法

确认系统是否存在以下文件,存在则有incaseformat病毒。

C:\Windows\tsay.exe

C:\Windows\ttry.exe

2)脚本检测方法

将以下脚本内容复制粘贴到任意扩展名为.bat的批处理文件中,双击执行,即可输出检测结果。(注意:bat编码集需要选择为ANSI)

@echo off

set tsay_path=C:\Windows\tsay.exe

set ttry_path=C:\Windows\ttry.exe

if exist %tsay_path% goto find

if exist %ttry_path% goto find

echo 本机没有找到【incaseformat】病毒,安装安全软件,排查信任区并确认实时监控是否开启

echo.

pause

exit

:find

echo 本机存在【incaseformat】病毒,请联系管理员处理

echo.

pause

exit

Q:incaseformat病毒是新病毒吗?是勒索病毒吗?

A:“incaseformat病毒”并不是2021年新爆发的病毒,而是一个存在很久的老病毒,火绒的报毒类型为蠕虫。

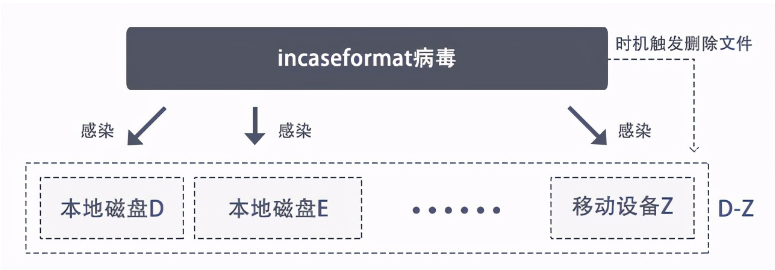

Q:病毒是如何传播的?

A:该病毒主要传播方式为U盘等移动存储器设备。经火绒工程师分析确认,该病毒不会通过U盘以外的网络共享、漏洞等常见蠕虫传播方式传播。

Q:病毒是否有潜伏期?为什么会在1月13日席卷网络?

A:有潜伏期,很多用户都是很早就感染了该病毒。该病毒内设置了定时逻辑,因为BUG原因导致在2021年1月13日才发作。

Q:下次发作(删除文件)是什么时候?

A:距离现在最近的一次删除文件时间为1月23日上午6点左右,再下一次是2月4日上午8点左右。

由于病毒所使用的单自然日所对应的毫秒数和正常值相比偏大(病毒所使用的毫秒数换算后一天大概为26个小时),所以病毒触发删除逻辑的时间可能横跨两个自然日,如:1月13日上午9点左右开始触发直到1月14日上午11点左右结束、1月23日上午6点左右开始触发直到1月24日上午8点左右结束等等。

Blog.XiaoMing.Xyz

Blog.XiaoMing.Xyz