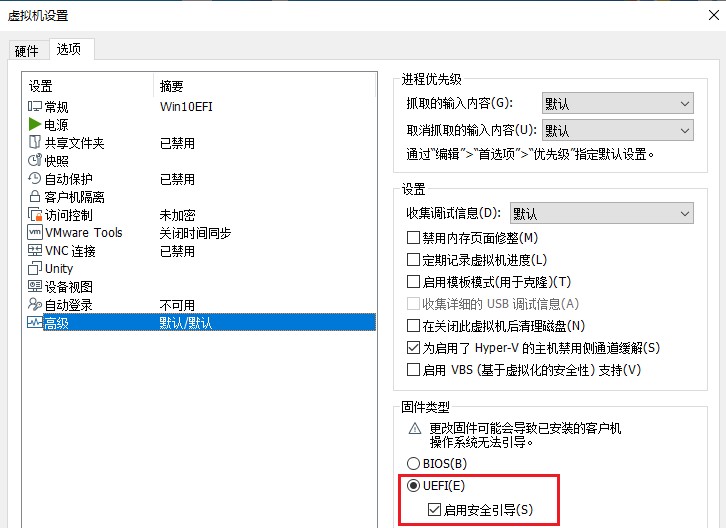

「黑莲花病毒」即BlackLotus UEFI bootkit,是在UEFI环境下执行的恶意程序,可以绕过安全启动的保护,该漏洞编号为CVE-2023-24932。我前面介绍了,微软将分为三个阶段来修复这个漏洞,主要原因是该漏洞的修复需要修改UEFI固件,导致旧版本的镜像(2023.5.9前)无法使用。

第一阶段,已完成

第一个阶段,也就是2023年5月9日,微软推出了KB5025885更新,这个更新包含的内容:1.对Windows启动管理器的更新;2.在EFI分区增加了「代码完整性启动策略」,用于检查Windows启动管理的完整性;3.把「禁止的数字签名数据库DBX」写入UEFI中,拉黑了病毒也拉黑了旧版Windows启动管理器。

第一阶段就这样悄无声息的进行了,大家好像什么也没感觉到,其实上述KB5025885更新并未生效,但微软提供了《手动生效的方法》。为什么不立即生效呢?因为旧版的Windows启动管理器容易受到上述病毒的攻击,微软通过黑名单DBX把病毒和旧版的Windows启动管理器都拉黑了,所以一旦该更新生效,相当于刷新了UEFI BIOS,只能启动新版Windows启动管理器,以前使用旧版ISO制作过的U盘启动器、WinPE等都可能无法启动。所以微软给大家足够的时间去了解这件事。

第二阶段,已开始

2023年7月11日,微软发布了Windows 10(KB5028166)和Windows 11(KB5028185)的系统更新,迎来了第二阶段,这个阶段主要更改的内容包括:1.手动生效的方法比5月9日简化了;2.可以通过新的事件日志查看手动更新是否生效;3.适用于Window Recovery Environment (WinRE) 的 SafeOS 动态更新包。

这个阶段,安装上述更新后依旧神不知鬼不觉,你啥都感觉不到,因为它依旧没有生效。下面我们来看一下,更新完2023年7月11日的补丁后,手动生效的方法:

1.以管理员身份运行cmd,输入以下命令:

<span class="code-snippet_outer">reg <span class="code-snippet__keyword">add</span> HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecureboot /v AvailableUpdates /t REG_DWORD /d <span class="code-snippet__number">0x30</span> /f</span>注:比2023.5.9日的命令简化了,4条命令变1条,这就是微软说的“更轻松、自动化地部署吊销文件”.......

2.重启电脑,至少等待5分钟以上,再次重启电脑,大功告成!(务必注意:重启两次)

检查一下是否启用成功了?此电脑→显示更多选项→管理→事件查看器→Windows日志→系统,如果能找到事件ID为1035和276,则表示已生效!

等待第三阶段,强制执行!

接下来,预计2024年1季度,微软将强制修复此漏洞,到时候无需手动操作,全部自动完成。

核心提示:一旦将此更新生效,即便是全盘格式化,也是无法恢复如初的。凡是使用旧版Windows启动管理器,都将会无法启动。比如用旧版镜像制作的U盘启动、WinPE,还有一些品牌电脑自带的恢复分区、以前备份的系统映像、双系统(一个新一个旧,旧版可能无法启动了)等等,都将会受到影响无法使用。

当然,以上种种都是围绕修复安全启动的漏洞CVE-2023-24932来说的,一旦在UEFI中关闭了安全启动,上面的说法就无意义了。不过安全启动作为一项重要的安全功能,不建议关闭。所以还是早做准备,U盘启动器、DVD光盘、ISO镜像、WinPE等都更新到2023.5.9以后的版本。

我们应该提前了解并做好准备,别到时候使用U盘重装系统启动不了都找不到原因,总之记住一句话:用2023.5.9以后的镜像准没错

原文始发于微信公众号(知彼而知己):所有Windows镜像都将失效?进入第二阶段。。。

Blog.XiaoMing.Xyz

Blog.XiaoMing.Xyz