所有人务必注意:这个病毒,小心开不了机!知彼而知己 2023-06-13

http://mp.weixin.qq.com/s/yaAikTpIe9ALh-volcxirg

所有Windows镜像都将失效?进入第二阶段。。。知彼而知己 2023-07-13

https://mp.weixin.qq.com/s/6FVAWo9LS00Qup3JuvODjw

安全启动安全功能绕过漏洞 CVE-2023-24932

发行版: 2023年5月9日

影响: 安全功能绕过 最高严重性: 重要

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2023-24932

常见问题

攻击者可以如何成功利用此漏洞?

若要利用此漏洞,对目标设备具有物理访问权限或管理权限的攻击者可能会安装受影响的启动策略。

成功利用此漏洞可能会绕过哪些安全功能?

成功利用此漏洞的攻击者可以绕过安全启动。

根据 CVSS 指标,要求的特权为高 (PR:H)。 这对于这个漏洞意味着什么?

成功利用此漏洞需要攻击者入侵设备上的管理员凭据。

我还需要采取其他步骤来防范此漏洞吗?

此安全更新通过更新 Windows 启动管理器解决该漏洞,但默认情况下未启用。此时需要采取额外的步骤来缓解漏洞。请参考以下步骤来确定对您的环境的影响:KB5025885:如何管理与 CVE-2023-24932 关联的安全启动更改的 Windows 启动管理器撤销。

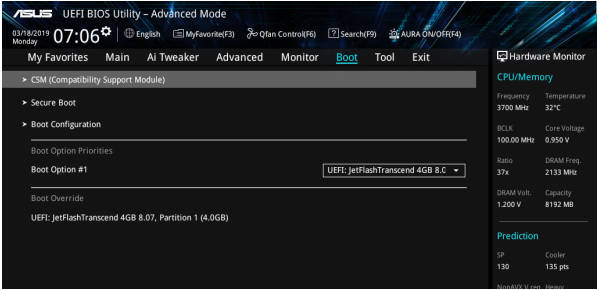

安全启动和受信任启动

2023年5月9日消息,ESET 安全研究人员于今年 3 月发现了 BlackLotus,被认为是首个可以在 Win11 系统上绕过 Secure Boot 的 UEFI bootkit 恶意软件。

微软于2023年5月9日面向 Win10、Win11、Windows Server 发布了 KB5025885 更新,重点修复了这个追踪编号为 CVE-2023-24932 的漏洞。

附微软官方摘要信息如下:

本文介绍如何使用由 CVE-2023-24932 跟踪的 BlackLotus UEFI bootkit 来防止安全启动安全功能绕过公开披露,以及如何启用保护和指南来更新可启动媒体。

bootkit 是一个恶意程序,旨在尽早在设备的序列中加载,以便控制操作系统启动。

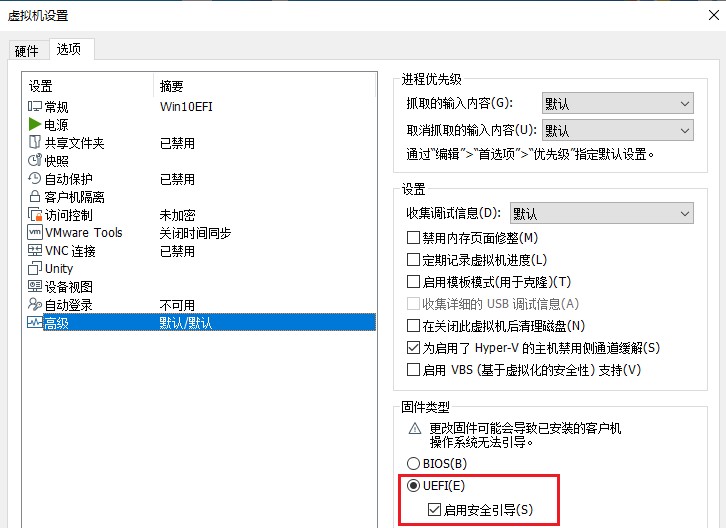

安全启动有助于防止启动序列中的 bootkit 恶意软件。禁用安全启动会使设备面临被 bootkit 恶意软件感染的风险。

安全启动建议 Microsoft 通过 Windows 内核的受信任启动序列从统一可扩展固件接口 (UEFI) 创建安全且受信任的路径。

修复 CVE-2023-24932 中所述的安全启动绕过需要撤销启动管理器。这可能会导致某些设备的启动配置出现问题。

2023 年 5 月 9 日的安全更新提供了配置选项,用于手动启用安全启动绕过保护,但不会自动启用这些保护。

在启用这些保护之前,必须验证设备和所有可启动媒体是否已更新并准备好进行此安全强化更改。

使用 Microsoft 基于云的解决方案的客户应遵循 更新可启动媒体 / Azure 云 中的指南。

KB5025885:如何针对与 CVE-2023-24932 关联的安全启动更改管理 Windows 引导管理器吊销

2023年5月13日消息, 微软高度重视近期曝光、追踪编号为 CVE-2023-24932 的高危漏洞,在发布 KB5025885 更新修复该漏洞之后,于今天再次发布了 KB5027455 指南,进一步修复这个漏洞。

附微软官方简介如下:

Microsoft 已注意到 Windows 引导管理器存在一个漏洞,该漏洞允许攻击者绕过安全启动。

微软发布安全更新,已修复了引导管理器中的问题。

但安装该补丁之后仍存在漏洞,即具有管理权限或对设备的物理访问权限的攻击者可以将引导管理器回滚到没有安全修补程序的版本。

BlackLotus 恶意软件正在使用此回滚漏洞来绕过 CVE-2023-24932 描述的安全启动。为了解决此问题,微软将吊销易受攻击的引导管理器。

KB5027455:有关阻止易受攻击的 Windows 启动管理器的指南

2023年7月11日消息,微软发布了Windows 10(KB5028166)和Windows 11(KB5028185)的系统更新,迎来了第二阶段,这个阶段主要更改的内容包括:

1.手动生效的方法比5月9日简化了;

2.可以通过新的事件日志查看手动更新是否生效;

3.适用于Window Recovery Environment (WinRE) 的 SafeOS 动态更新包。

2023 年 7 月 11 日 - KB5028166 (操作系统内部版本 19044.3208 和 19045.3208)

https://www.catalog.update.microsoft.com/Search.aspx?q=KB5028166

2023 年 7 月 11 日 - KB5028185 (OS 内部版本 22621.1992)

https://www.catalog.update.microsoft.com/Search.aspx?q=KB5028185

Blog.XiaoMing.Xyz

Blog.XiaoMing.Xyz