本月微软通过累积更新发布一个新的修复程序解决 BlackLotus bootkit 漏洞,该漏洞允许攻击者绕过安全启动,即在 Windows 加载之前先启动恶意软件,这可以导致后续的安全防御策略失效,攻击者也可以窃取各种信息。

不过该漏洞无法远程触发,即攻击者必须物理接触目标设备才能发起攻击,但即便如此这对于高安全企业仍然是个非常大的威胁。

最初的漏洞 CVE-2022-21894 漏洞已经在 1 月份修复,但 CVE-2023-24932 漏洞则广泛影响 Windows 各个版本,包括但不限于 Windows 11、Windows 10、Windows 8.1、Windows 8、Windows Server 2008~2022。

但由于 Windows 8.1 及以下版本已经停止支持,所以这些操作系统不会再获得更新,但其他仍然受支持的系统则需要安装更新封堵这类漏洞。

有一点与众不同的漏洞:

与常规漏洞的修复策略不同,微软修复该漏洞是有所顾虑的,因为 2023-05 累积更新安装后,修复代码不会被启用,要在几个月后才会被启用。

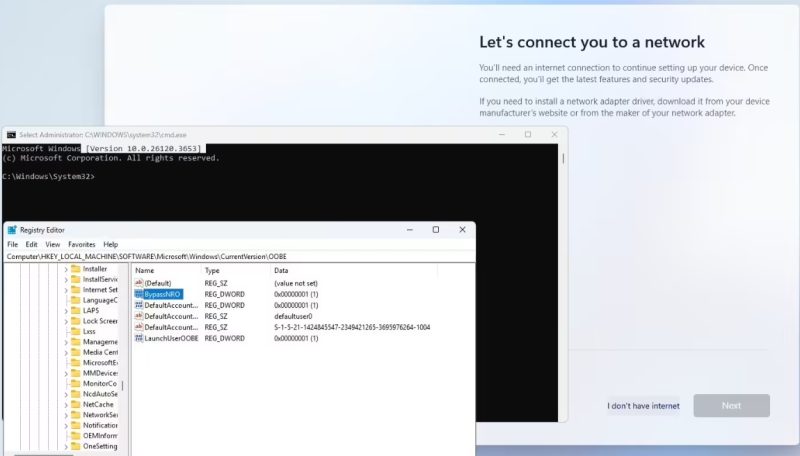

这么做的原因是因为一旦启用修复程序,所有旧版 Windows 映像都无法正常启动,修复程序需要对 Windows 启动管理器进行修改,一旦修改后也无法撤销。

微软表示,安全启动功能精确控制启动操作系统时允许加载的启动映像,如果未正确启动该修复程序,则可能导致中断并阻止系统启动。

也就是后期用户至少需要使用 2023-05 月更新后的镜像进行部署或定制,之前的版本全部都会失效。

潜在影响是什么:

在这里我们不讨论 UEFI 恶意软件如何拿下物理机或在其中运行的虚拟机,毕竟这类恶意软件也不算罕见。

但修复这个漏洞的潜在影响比较大,主要是麻烦,因为无论是从微软官方直接下载的 ISO 镜像, 还是使用诸如媒体镜像工具创建的 USB 或 DVD 启动盘,以及企业 IT 部门自己维护的 Windows 安装镜像都会失效。

还有一点要提的是使用基于旧版本创建的 Windows PE 精简启动盘、OEM PC 提供的恢复介质也都会失效,也就是导致系统无法启动。

将分批启用更新:

基于以上情况,微软不得不换个策略修复该漏洞,恰巧该漏洞也只能物理操作,所以微软准备在接下来几个月分批为客户启动修复程序,客户至少需要先安装 2023-05 例行更新。

到 2023 年 7 月,默认情况下仍然不会启动该修复程序,但客户可以自己选择手动启用;

到 2024 年 Q1,第三次更新将默认启动该修复程序,届时所有已经安装过补丁的 Windows PC 都无法再使用旧的安装文件进行启动。

Blog.XiaoMing.Xyz

Blog.XiaoMing.Xyz